罕見的Exact Detail Lane限量350台Carrol Shelby黃金簽名版

今天剛看到有人以天價在eBay發售,看來人死了之後東西才值錢是真的,現在連玩具都跟名畫一個道理了,怪誕的來真荒唐!

今天剛看到有人以天價在eBay發售,看來人死了之後東西才值錢是真的,現在連玩具都跟名畫一個道理了,怪誕的來真荒唐!

From iThome Taiwan

320駭客攻擊事件的特色是長期滲透,精心策畫,駭客用盡各種手段入侵,利用人性弱點竊取核心系統密碼,透過深信不疑的正常管道散播惡意程式,再鎖定目標準確打擊,就是一場有組織的網路戰爭

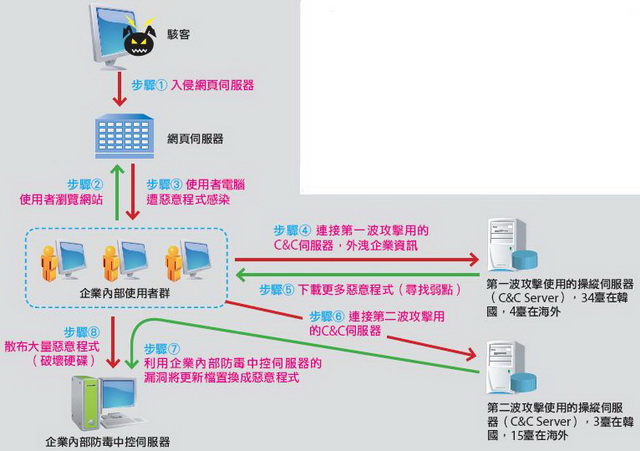

根據韓國資安專家社群IssueMakersLab的研究,依據惡意程式程式碼的特徵、加密手法、C&C操控通訊協定等證據的比對,IssueMakersLab推論,韓國320駭客攻擊行為可追溯到2007年,並循著以下攻擊途徑來實現這次320大規模破壞行動。

首先,駭客先想辦法入侵企業使用者常瀏覽的網站,利用ActiveX漏洞植入惡意程式,等待企業使用者瀏覽到這些被入侵的網站時,使用者的電腦就會感染惡意程式。

駭客可以遠端遙控這些被感染的電腦,暗中蒐集企業內部資料,並將這些資料傳送給第一波攻擊所使用的操縱伺服器(C&C Server)。

這群駭客進一步利用C&C伺服器下載更多惡意程式到企業使用者的電腦上,並掃描通訊埠,找出企業內部負責更新防毒軟體的中控伺服器或是資料庫伺服器,尋找可利用的漏洞。

確認漏洞可用後,駭客接著利用受感染的使用者電腦連接第二波攻擊所使用的C&C伺服器。第二波C&C伺服器會利用防毒中控伺服器的漏洞,將原先要派送的更新檔置換成惡意程式。最後,就是透過企業內部的防毒中控伺服器自動派送惡意程式給內部電腦,才能一次破壞了48,700臺電腦。

在這次320韓國的攻擊事件流程中,有幾項駭客能夠發動攻擊的關鍵,分別敘述如後。

根據韓國資安研究組織IssueMakersLab的研究,依據惡意程式程式碼的特徵,韓國320駭客事件可追溯到2007年,以下是此次事件駭客可能的攻擊途徑之一。

駭客入侵企業使用者常瀏覽的網站,利用ActiveX漏洞植入惡意程式,一旦企業使用者瀏覽被入侵的網站,電腦就被惡意程式感染。駭客利用被感染的電腦,將企業內部資料傳送給第一波攻擊所使用的操縱伺服器(C&C Server)。駭客利用C&C伺服器下載更多惡意程式,用來掃描企業內部的防毒中控伺服器或是資料庫伺服器,有哪些可利用的漏洞。確認可利用的漏洞後,駭客利用受感染的使用者電腦連接第二波攻擊所使用的C&C伺服器。駭客利用防毒中控伺服器的漏洞,將原先要派送的更新檔置換成惡意程式。企業內部的防毒中控伺服器自動派送惡意程式,造成4萬8千多臺電腦到破壞,服務中斷。

註1:第一波攻擊使用的C&C伺服器總共有38臺,其中34臺位在南韓,另外4臺散佈在4個不同國家

註2:第二波攻擊使用的C&C伺服器總共有18臺,其中3臺位在南韓,另外15臺散佈在7個不同國家

手法1:以釣魚信件欺騙員工,突破企業安全網

釣魚信件偽裝成騙人的信用卡交易記錄,以鬆懈使用者的戒心,並引誘使用者打開附件中的壓縮檔,點選其中的惡意程式而感染到使用者的電腦中,進而在背景下載更多惡意程式入侵企業內網。

趨勢科技在駭客發動攻擊前就曾攔截到駭客假冒韓國銀行所寄出的釣魚電子郵件,這封信件的主旨為3月份信用卡交易記錄,來鬆懈企業員工的戒心,信件內容說明附件是交易記錄,並要求企業員工打開附件,因為信用卡是日常生活慣用的支付工具,通常都會依據信件要求點選解開附件檔案。這個附件中包含兩個檔案,一個是圖檔,而另外一個是壓縮檔。

趨勢科技臺灣區技術總監戴燊表示,這封信件有問題的附件正是壓縮檔。當企業員工依據信件要求,解開壓縮檔後,會產生一個執行檔,一旦這名員工又點選了這個執行檔,執行檔便會連結至駭客特製的釣魚假網站,網站看起來就像是韓國人常瀏覽的網站,只不過這個假網站會在背景下載惡意程式,來感染這名員工的電腦,而這個惡意程式便是駭客用來侵入企業內網的後門程式,可以進一步遠端遙控這臺受到感染的電腦暗中連線至駭客的中繼站伺服器,繼續在背景下載更多不同功能的惡意程式,駭客為了增加調查人員的追查難度,還會不斷更換中繼站的位址。

這次攻擊中,也有企業IT人員沒有察覺到這個釣魚信件的異狀,而導致IT人員的電腦被植入惡意程式。

駭客還會暗中下載了側錄程式來監控IT人員電腦,取得更新檔伺服器(Patch Management Server)的管理者帳號密碼,藉此大量派送惡意程式,造成大規模的破壞。這突顯了,IT人員因為身分特殊,擁有許多重要系統的管理權限,更應該提高警覺心,不該亂開啟來路不明的信件。

一封看似平凡的電子郵件,因為使用者的疏忽,釀成嚴重的後果,根據各大資安廠商的研究報告,社交工程是駭客發動APT攻擊時,最愛用的手段之一,尤其是釣魚郵件。釣魚信件並非一般的垃圾郵件,更能輕易地繞過資安機制,若是使用者沒有警覺心,很容易就受騙上當。

手法2:植入4大類惡意程式,暗中組織攻擊軍隊

根據韓國政府發布的期中調查報告顯示,總共找到了76支惡意程式,這麼多的惡意程式各有不同的功能,其中9支具有破壞性,其餘惡意程式則負責如監視或入侵之用。不少資安廠商也在事發後,搜集到各種惡意程式樣本。

鑑識過惡意程式樣本的艾斯酷博資深資安顧問邱銘彰表示,有些惡意程式具有摧毀硬碟的功能,有些則是只是下載工具,有的惡意程式甚至是2種功能都有。

依據盧森堡Zataz資安網站技術長Eric Romang彙總各資安業者的分析樣本後,他依用途將惡意程式分成4大類,分別包括了Wipe清除惡意程式、Drop&Wipe(下載與清除)惡意程式、Drop&Wipe&Deface(下載、清除與網頁置換)惡意程式,最後一種是Drop&Backdoor(下載與開後門)惡意程式。

顧名思義,Wipe惡意程式只用於清除電腦硬碟中的資料,而Drop&Wipe則是會下載Wipe程式來執行清除動作,而第三種Drop&Wipe&Deface,則不只是下載Wipe程式,還會入侵目標電腦上的網站,將官網首頁內容替換成駭客宣示用或其他網頁。

最後一類Drop&Backdoor則是用來在目標電腦中建立後門或植入遠端遙控用的木馬程式。

76種已被發現的惡意程式樣本中,大多可以歸類到上述4類,也有一些惡意程式的用途有待研究,還屬於未知功能的惡意程式。

這些惡意程式就像是分工精密的攻擊部隊一樣,有的程式負責攻擊,有的負責潛入,或是暗中運送其他攻擊部隊進入企業內網。分工越細,每一支惡意程式的功能越專一,檔案大小就能越小,被發現的機率也越低。即使企業針對內網部署了防毒牆、IPS入侵防禦系統等防護機制,也不一定能找出所有的攻擊部隊,還須搭配其他工具,或檢測機制如網管工具、Log稽核工具等,才能綜合判斷找出可疑的程式。

駭客先入侵企業內部的病毒碼更新主機,如這次遭駭的AhnLab Policy Center資安政策管理平臺,以及Hauri ViRobot ISMS資安管理平臺。然後駭客再利用更新病毒檔的正常管道,將惡意程式傳送到企業裏的每一臺個人電腦或伺服器上。

手法3:竊取遠端連線密碼,取得伺服器控制權

除了透過釣魚機制搭配側錄工具竊取IT管理密碼之外,這次攻擊出現了另一種少見的密碼竊取手法,有一些惡意程式會搜尋電腦內的遠端連線工具mRemote與SecureCRT的設定檔,分別是confCons.xml與*.ini,從設定檔中找到管理者帳號(root)登入時所使用的網站連線設定,來取得登入帳號和加密過後的密碼資訊,雖然該密碼是加密後才儲存,有些遠端連線工具的加密機制不夠嚴謹時,要破解密碼對駭客來說並非難事。

另外Eric Romang表示,許多IT管理人員不一定會即時更新遠端連線工具的版本,駭客就可以利用舊版連線工具的弱點來竊取連線密碼。

例如2011年時國外資安部落格Cosine Security就揭漏mRemote採用的加密方式不夠嚴謹,所以2012年開始就沒有推出新版本;或是舊版SecureCRT也被發現有弱點,加密後的密碼可被破解,得更新到最新版本才能無虞。像SecureCRT 7.0.3,也就是最新版本,目前還沒有密碼被成功解密的記錄。

Eric Romang還模擬了另一種竊取連線授權的方法,是透過偷取驗證私密金鑰的手法,就算不知道連線密碼,還是能成功進入遠端主機執行派送工作。

像SecureCRT除了可使用帳號密碼登入之外,還可以使用SSH私鑰(Private SSH Key)的連線驗證方式,來存取遠端連線伺服器。

若IT人為了省事,建立遠端連線SSH私鑰(Private SSH Key)時,沒有強制u設定使用私鑰連線時要搭配輸入管理密碼,惡意程式只要搜尋硬碟找出私鑰檔案,駭客不需要花時間破解密碼,就能用這個私鑰登入遠端伺服器。

若IT人為了省事,建立私鑰時,沒有強制使用私鑰連線時要搭配輸入管理密碼,惡意程式只要搜尋硬碟找出私鑰檔案的存放位置,駭客不需要花費時間破解密碼,就能使用這個私鑰登入遠端伺服器。

手法4:入侵防毒資安管理主機,大量派送惡意程式

這次事件造成大量電腦同時中毒的關鍵,是因為惡意程式透過偷取帳號密碼的手法,取得了資安軟體更新主機的管理權限,再利用企業對防毒主機的信賴,使用更新軟體的機制來大量派送惡意程式。

一旦資安管理平臺也沒有檢查派送的修補程式是否為防毒軟體公司釋出的檔案,駭客就能趁機偷渡不法惡意程式到員工的個人電腦上。

這次事件被駭淪陷的防毒更新主機軟體包括韓國防毒軟體廠商AhnLab(安博士)的AhnLab Policy Center資安政策管理平臺,以及另一家防毒軟體公司ViRobot的資安管理平臺Hauri ViRobot ISMS。

AhnLab也在3月29日承認出錯,因為APC資安管理平臺有漏洞,導致駭客能繞過登入驗證,取得管理權限來派送惡意程式。

緊接著,惡意程式再透過PhysicalDrive指令存取硬碟主開機記錄(Master Boot Record,MBR),以「PRINCPES」、「HASTATI」和「PR!NCPES」等字元複寫電腦MBR(Master Boot Records),McAfee表示,惡意程式還會破壞檔案系統,造成硬碟內的資料無法恢復。

不過,若是使用者作業系統版本為Windows Vista以上,惡意程式則會找出硬碟內所有資料,填入0,雖然資料仍存在,但毫無意義。

惡意程式完成MBR破壞之後,便執行關機指令shutdown -r -t 0,使用者電腦因MBR毀損而無法重新啟動。

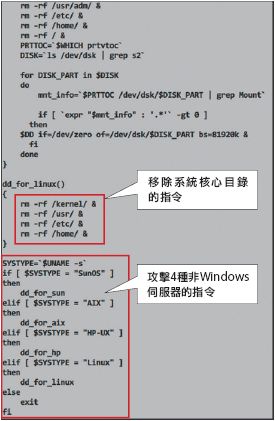

而此次事件較為特別的地方是,某支惡意程式會同時對Windows系統與Unix和Linux系統發動攻擊。若是惡意程式無法順利抹除開機磁區,則會刪除/kernel、/usr、/etc、/home這4個資料夾。而這4個資料夾依序存放驅動主機各項硬體的偵測程式與驅動模組、應用軟體函式庫或是自行下載的軟體、系統開機過程需要讀取的檔案、系統使用者專屬的目錄。一旦這些目錄被刪除了,伺服器也無法運作而讓服務中斷了。

手法5:癱瘓個人電腦和伺服器

惡意程式是在事發之前就進入企業,感染使用者電腦。使用者電腦受駭後,惡意程式會先修改系統設定檔,將惡意程式列為開機時會自動執行的程式之一,待使用者開機後,再利用GetLocalTimec函數判別韓國當地時間是否來到駭客預設的攻擊時間,也就是3月20日當天下午2~3點之間,在這個預設時間之前,惡意程式就如同正常檔案一般,防毒軟體也不易發現,一旦時間到了駭客設定的攻擊時間,惡意程式就會開始執行,先確認使用者電腦安裝的作業系統版本為何,接著關閉AhnLab(安博士),以及另一家防毒軟體公司HAURI的防毒軟體,讓使用者電腦喪失防禦能力。

駭客往往以國家級的攻擊力道,瞄向企業,侵入慣常信賴的保護機制,鑽破企業防護網的弱點,人是防護圈最脆弱也最要根本重視的環節

企業也會遭受國家策動的駭客攻擊

韓國政府的調查報告直指北韓在背後操控320駭客攻擊事件,因為透過蛛絲馬跡追縱到的駭客IP位址,其註冊地點就在北韓的平壤柳京洞。而且駭客攻擊手法顯然是經過精心規畫,攻擊行動潛伏起碼超過8個月,期間有超過1千5百次潛入受害的銀行,而且駭客所使用的數十種攻擊程式,亦像是一隻正規軍,在攻擊行動中各司其職。

截至目前為止,此次駭客攻擊事件未傳出有重要機密資料外洩的情事,還看不出攻擊者的最終目的是為了什麼利益,但很明顯的是攻擊者要向全世界證明,韓國的安全防護體系能夠被擊垮。這些跡象顯示事件主腦絕不是普通的駭客組織,能策動如此大規模攻擊,並採取精湛的攻擊手法,也難怪韓國政府的調查報告會指向北韓政府。

企業不能再認為由國家策動的駭客攻擊不會波及企業,過去Google就指稱遭受中國駭客有特定目地的APT攻擊,而今韓國的駭客攻擊事件亦再度證明,企業不能再認為這些由國家策動的網路攻擊與自己無關。

駭客要能潛入企業,必須先將惡意程式植入企業內部,在企業網路開了個後門,日後才能方便進出。因此,鎖定目標的APT攻擊首部曲,就是要找到能植入惡意程式的漏洞,而「人」通常是駭客最愛利用的惡意程式引渡者。

這次韓國駭客攻擊也不例外,駭客使用社交工程方式,寄送騙人的信用卡帳單通知信,誘使企業員工打開藏惡意程式的郵件附檔。

曾是行政院國家資通安全會報諮詢委員,推動資訊安全教育超過20年的淡江大學資訊處資訊長黃明達表示,「人」才是企業資訊安全最大的風險,現在網際網路如此發達,社群網站、通訊軟體更是時下年輕人的最愛,可作為駭客發動社交工程的工具越來越多。「使用者必須提升自己的資安素養,養成良好的電腦使用習慣,才不會讓駭客有機可乘。」黃明達說。

韓國320攻擊之所以能一次癱瘓4萬多臺電腦與ATM提款機,重要的關鍵在於駭客掌握了資安軟體的更新主機,利用企業對防毒主機的信賴,利用更新軟體的機制來大量派送惡意程式。

遊戲橘子資訊長許武先表示,這次攻擊曝露了軟體更新機制的風險,因為自動化軟體更新機制行之有年,大家也就採取完全信賴的態度,但此一事件使他意識到不可相信任何預設的信賴機制。對於預設的信賴機制,若缺乏足夠的驗證機制,如軟體的數位簽章驗證,就可能會導致企業內部的風險。

除了資安軟體的更新主機,企業裏其實還有許多我們預設為信賴的機制,如AD網域機制、PKI、雙因素認證機制等等,而一些擁有集中管理功能的機制,亦須要重新檢視其信賴關係,例如遠端存取管理、資產管理平臺等等。許武先表示,甚至企業平常較少檢查的視訊監控設備,也不能再忽略了。

資安產品也會成為攻擊的目標

資安產品成為駭客攻擊的目標,也不是什麼新鮮的事,過去就有過一些針對防毒軟體的攻擊程式。但是,之前針對防毒軟體的惡意程式,並未針對特定的軟體,而在韓國攻擊事件中,攻擊者顯然已經徹底調查鎖定目標所使用的資安產品,只針對這幾種資安軟體設計特定的攻擊方式,客製特殊的攻擊程式。

企業除了要意識到資安產品有可能駭客下手的目標,此一事件更顯示,在駭客不擇手段的前提之下,其他設備也有可能成為攻擊目標。

不只是PC,伺服器也成為攻擊鎖定的目標

韓國320攻擊事件的重大災情,除了PC的硬碟開機磁區被刪除、硬碟資料被覆寫之外,另一個重要的訊息是,駭客也攻擊了多種伺服器,包括Linux、Unix伺服器等,甚至也有資料庫主機的資料被刪除。

這突顯了駭客想要取得更有價值的情報或資料,因為將攻擊目標瞄向肩負企業重要系統的伺服器。因此,企業必須將安全防護由端點防護,延伸至伺服器主機的防護,甚至是新興的行動裝置平臺,在APT攻擊無孔不入的情況下,企業所有的平臺都必須納入安全防護的策略之下。

駭客攻擊衝擊企業核心業務,考驗營運永續能力

此次駭客攻擊的直接目的,顯然是癱瘓銀行、電視臺等企業的營運。然而,也因為韓國在近幾年也陸續遭遇駭客攻擊事件,有準備的企業就能快速反應,如新韓銀行在事發1個小時後,就能陸續恢復局部的運作,而有些銀行就必須在4個小時甚至更久之後。

臺灣大學電算中心主任孫雅麗表示,企業除了部署安全隔離措施,也要重視資料保護,臺大建置雲端機房之後,每天會照規定執行系統快照,確保在意外事件發生時,能盡快復原。

韓國史上最大APT駭客事件

6家企業,超過48,700臺電腦、伺服器與ATM伺服器接連當機,硬碟開機磁區損毀,無法重新提供服務,數千臺ATM故障,網路銀行與信用卡服務也受創

3月20日,下午兩點,韓國KBS電視臺的上千名員工紛紛發現正在使用的個人電腦突然關機,而且重新開機後螢幕一片漆黑,只跳出一行字「ErrorCode 8002: Invalid MBR」,意味著這臺電腦的硬碟開機磁區已經損毀了。不只KBS如此,韓國另外兩家電視臺MBC和YTN也同樣在2點前後有大批個人電腦當機,這個消息隨後就登上了韓國電視新聞。

同一時間,新韓銀行、農協銀行和濟州銀行也合計有上萬臺個人電腦故障,部分銀行伺服器停擺,網路銀行交易中斷,甚至導致ATM服務自動關機。新韓銀行是擁有1千多家分行的全國性商業銀行,遭受攻擊後,中央伺服器當機當機、金融交易受損,網路銀行停擺、57間旗下商店營運中斷,多處ATM和POS系統故障。

農協銀行則相當於臺灣的農會信用合作社,在韓國各地廣設超級市場,在這次攻擊中災情嚴重,光是西大門的農協銀行本行就有2,000臺個人電腦被駭故障,全國各地有1成作業員因電腦故障而無法作業,遍布韓國各地近半數的ATM被駭故障,數量多達4,500臺,導致多處民眾無法領款。甚至農協一度全面關閉分行的網路服務來阻止受駭災情擴大。

濟州銀行則是濟州島上重要的地方銀行。這些銀行的內部電腦和少數伺服器停擺,導致部分ATM無法提款,以及相關行動銀行和網路銀行服務中斷。

韓國以國家級戰爭來因應駭客攻擊

韓國總統聽取簡報後,也啟動了國家危機管控機制,將這次攻擊視為國家級的戰爭行為,韓國國防部也因此提高了「情報作戰防禦態勢」等級,從4級提升到3級。趨勢科技表示,這是韓國史上最大規模的駭客攻擊。甚至有不少韓國資安業者將這次事件稱為「韓國黑暗日」(Dark Korea),來形容當天韓國多項金融服務與電視媒體停擺的狀態。

根據韓國放送通信委員會KCC(相當臺灣NCC)初步調查,這是一波大規模的APT(Advanced Persistent Threat,先進持續性威脅)攻擊,第一時間的初步統計,受害電腦,包括個人電腦、ATM電腦和伺服器等數量高達32,000臺,在4月10日發布的期中調查報告更發現,累計的受駭電腦數量更是達到48,700臺。

電視臺災情也很慘重,KBS電視臺有5,000員工電腦故障,也影響了播報作業。MBC電視臺為了預防資料受損,高層更下令要求所有員工關閉還未受損的電腦,連帶影響了新聞播報作業。YTN電視臺則有5~6臺伺服器受創,導致播報系統無法使用。

雖然這幾家銀行大多在3月20日當天事發後1~2小時就能開始恢復局部營運,但是為了搶救系統,這幾家銀行紛紛被迫將營業時間延後到當天下午6時。隔天21日,仍有部分電視臺網路受損還未復原,而農協銀行也有16間分行尚未恢復,一直要到事發後的第四天,也就是3月24日下午6點,農協銀行才完全恢復營運,並開始採取更多防護措施。若要修復所有受損的個人電腦,甚至清查掃毒等措施,長期派駐韓國首爾的資安公司FireEye亞太及日本區公共事業部區經理Gene Casady預估,這幾家企業至少需要一個禮拜才能完全恢復。

但是對韓國而言,駭客的攻擊其實還沒結束,到了3月26日,駭客轉移攻擊目標,改為鎖定政府機關的官方網站,接連在26日當天,從早上10點40分開始,陸續傳出韓國政府機關網站塞爆而無法瀏覽的情況,包括韓國財政部等中央部會,或是多個韓國各地直轄市,如京畿、仁川、光州、全南、全北、江原等市的官網都遭塞爆流量而無法瀏覽,另外也有多家電臺官方網站無法瀏覽,如自由北朝鮮放送電臺、北朝鮮改革放送電臺等。

這些政府機關和媒體的網站陸續在1、2天內回復正常,3月29日中午,韓國政府民官軍聯合應變小組正式宣布,一切回復常態,韓國政府並於4月10日發布駭客事件期中調查報告。

臺灣McAfee技術經理沈志明表示,在第一波攻擊中當機損害的電腦被植入了惡意程式,這些惡意軟體原本處在睡眠狀態,但是被設定於2013年3月20日下午2點時啟動發動攻擊。惡意軟體被喚醒後,會先確認電腦目前作業系統的版本,判斷是否為Windows作業系統的版本,接著損壞硬碟主要開機記錄,以「PRINCPES」、「HASTATI」和「PR!NCPES」字元複寫電腦主要開機磁區MBR(Master Boot Records),接著執行Windows的關機指令shutdown -r -t 0。這些受害的電腦關機後,因為開機磁區已被修改,因此就無法開機。

惡意程式不只攻擊Windows個人電腦,也會攻擊Solaris Linux伺服器,以及Sun OS、AIX或HP-UX等Unix系統的伺服器,這類非Windows主機大多負責執行企業的重要系統。趨勢科技在官網部落格表示,惡意程式同樣會先嘗試刪除伺服器的開機磁區,若無法得逞則會刪除系統核心目錄,如/kernel、/usr、/etc、/home等系統運作必要目錄的檔案。不只造成伺服器當機,甚至會刪除伺服器內的應用系統資料,就有一家韓國企業的甲骨文資料庫因此而損壞。

企業內部防毒更新主機遭駭,反成為散毒管道

Gene Casady表示,這起攻擊事件能在同一時間造成數萬臺電腦當機,是因為駭客使了一個罕見的手法。駭客先入侵企業內部的病毒碼更新主機,再利用更新病毒檔的正常管道,將惡意程式傳送到企業裏的每一臺個人電腦或伺服器上。因為企業信賴這些更新主機,因此不會阻擋派送出來的程式,甚至沒有再多一道安全檢查就直接放行。駭客也就利用這個企業毫無防備的弱點,將惡意程式直接送進企業裏,並且讓每臺電腦都安裝了惡意程式,等到攻擊行動時間一到就自動啟動。

攻擊剛發生後進行初期調查時,曾經有一度,讓資安專家誤以為駭客侵入了防毒軟體公司,再透過防毒軟體公司內部的病毒碼更新主機來派送惡意程式給企業。不過,不少資安公司後來進一步分析更多樣本和軌跡紀錄後發現,這次事件的問題其實是企業內部的防毒軟體更新主機被駭。

被駭淪陷的防毒更新主機軟體包括韓國防毒軟體廠商AhnLab(安博士)的AhnLab Policy Center資安政策管理平臺,以及另一家防毒軟體公司ViRobot的資安管理平臺HAURI ViRobot ISMS,這兩套都可以用來派送防毒更新程式,或是遠端管理企業內部電腦,但最終都被駭客當成跳板來攻擊企業內部的電腦。

AhnLab也在3月29日承認出錯,因為APC資安管理平臺有漏洞,導致駭客能繞過登入驗證,取得管理權限來派送惡意程式。甚至資安管理平臺的派送過程沒有檢查派送的修補程式是否為防毒軟體公司釋出的檔案,也就讓駭客有機可趁,能輕易的偷渡惡意程式到員工的電腦上。

面對這種新的攻擊模式,Gene Casady認為,就算是已經部署網頁過濾防護,也難以抵擋這種攻擊,因為企業會把病毒更新主機、弱點修補更新主機,都列為安全的白名單,一旦駭客的惡意程式潛入了企業內網後,循此管道入侵,根本不會被攔截。

駭客為了鎖定這幾家企業發動攻擊,很早就透過各種方式潛入這幾家銀行和電視臺,伺機而動,等到發現了這幾家企業內部的這個致命漏洞後,暗中部署,然後再一口氣同時發動攻擊,造成一次性的大規模破壞。

潛伏8個月入侵上千次,只為發動一次大規模破壞

在4月10日,韓國科學與資訊科技未來規畫部(Ministry of Science ICT and Future Planning,MSIP)代表民官軍聯合應變小組,發布了320駭客事件期中調查報告,揭露了更多精心策畫的攻擊入侵手法。

MSIP在這份調查報告中指出,北韓主導了此次攻擊事件。因為駭客攻擊時所使用的IP位址175.45.178.XX,註冊地址為平壤柳京洞。民官軍聯合小組的技術人員發現,這次攻擊路徑涉及韓國25個地點、海外24個地點,部分地點與北韓之前發動網路攻擊所使用的地址相同,參考眾多證據後,推論此攻擊是由北韓主導。

特別的是,這次攻擊至少歷經了8個月的精心策畫和暗中執行。調查報告指出,至少有6臺北韓電腦從2012年6月28日開始,就不斷入這些受害金融機構或電臺,來搜集目標企業的資訊,駭客至少成功潛入了1,590次,而且從受駭電腦中發現的惡意程式多達76種,其中9種具有破壞性,其餘惡意程式則負責監視、入侵或其他用途。有18種惡意程式還是已知的惡意程式。

甚至韓國資安專家社群IssueMakersLab比對更早之前的惡意程式散播行為、Botnet 殭屍網路感染手法特徵、加密機制、程式碼慣用寫法等特徵,推論這次320韓國黑暗日的攻擊,是同一個駭客組織持續6年精心布局,長期潛伏,匿蹤窺探企業弱點後所發動的組織性網路戰爭,才能夠一次就造成如此大規模的設備癱瘓。IssueMakersLab成員Simon Choi表示:「精心策畫的網路戰爭已經出現在韓國了!」

駭客如何突破企業防護網,發掘出企業防禦漏洞,進而找出快速大量破壞的手段,接下來的文章將為你解密韓國320駭客攻擊手法。

第一時間掌握韓國攻擊事件,重新檢視營運持續計畫:新加坡星展銀行的縱深防禦做法

新加坡最大銀行星展銀行在面對韓國3月20日遭駭客攻擊事件,星展銀行新加坡總部立即要求全球有合作關係的資安廠商,提供手邊最新調查報告,由總部分享給全球分公司資安同仁,做到在第一時間掌握韓國駭客攻擊事件的發展經過。

星展銀行(臺灣)資訊處協理翁振榮表示,「他山之石、可以攻錯」,從別人的經驗中學習,回頭檢視既有資安政策與相關IT部署與設計,是否還有進一步調整的空間,是星展銀行面對各種資安威脅一貫的態度。

強調縱深防禦,採多層次、多品牌資安解決方案

分散風險是銀行資安的最高準則,星展銀行落實軍事戰略上的縱深防禦,藉由多層次、多品牌資安解決方案,降低企業面臨的資安風險。以企業防毒角度來看,多數企業會在伺服器端和使用者端安裝相同防毒軟體,除品牌外,有時候也與採購成本相關。

翁振榮便以星展銀行部署企業防毒的策略為例,分別在伺服器端、使用者端、Web端和電子郵件端,部署不同品牌的防毒產品,透過不同層次的安全防護,避免有任何一道環節因不慎或疏忽遭惡意程式攻陷後,導致企業內部安全失守。

他指出,企業安全無法單靠單一資安產品,獲得百分之百的安全,在不同的關卡部署適當的資安產品,透過反覆確認與檢視機制,讓企業達成一個安全平衡的局面。

限縮特權使用者權限,沒有預設的信賴關係

除了縱深防禦外,翁振榮說,星展銀行特別重視特權帳號的監管,為了確保銀行運作的安全,所謂的「信賴關係」都是有限度且被監控的。他以內部系統為例,當A系統要接收來自B系統的要求(Request)時,不會出現A系統預設相信B系統,所有的需求都必須經過申請和確認後才能生效,而且是有時間性的。

一般而言,企業對原廠更新程式的派送,預設都是信賴甚至是自動化的,但翁振榮表示,對銀行各種系統而言,不應有預設相信的信賴關係,所有的派送或更新,都須經測試環境測試無誤,且對整體金融系統運作不會造成傷害後,才允許安裝到正式的作業環境中。不只如此,所有系統的上版與變更,必須在嚴格的監控流程下進行,確保企業內的更新程式是安全可信的。為了確保機敏的銀行系統安全,他認為,所有資安信賴機制或服務,都應以「不信任」為前提檢查後,才能接受該資安信賴機制或服務。

星展銀行拒絕讓Administrator帳號成為Super User,擁有最高存取權限。他說,為了避免高權限Administrator帳號遭竊,導致企業內部安全失守,星展銀行嚴格限制使用者權限,例如,有權限開設帳號的人,就不具系統存取權限,區隔特權使用者與功能使用者的角色與職權。

為了避免密碼長時間暴露造成的風險,翁振榮指出,所有特權帳號必須經過申請,並被適當監控。他強調,這樣的特權帳號壽命甚至只有數小時而已,當這個特權帳號在全程監控的前提下,完成所需要的任務後,這個特權帳號就會被取消、不復存在。

預防勝於治療,擬定並落實緊急應變計畫

翁振榮表示,此次韓國新韓銀行記取先前教訓,重新檢視其營運持續計畫(BCP),才能在遭受攻擊1小時後,就恢復銀行大體運作。星展銀行則再度檢視既有的營運持續計畫,是否還有修正和調整的空間,他認為,透過模擬銀行的緊急應變流程、所需人力,及災後重建復原狀況,若遇到類似攻擊時,就知道既有的IT系統與部署是否還需要調整,是否可以順利災後復原。

翁振榮表示,除了持續性蒐集各種資安風險資訊,並提升員工資安意識外,總部和各分公司每半年都會重新檢視既有資安政策看是否需要調整,像先前全球網路犯罪橫行,該公司也針對網路犯罪制定專章以為因應。

翁振榮也提醒,星展銀行非常在意所有的IT或資安委外,除了確保應該有的服務水準協定(SLA)外,對於相關的安全規範,也都有嚴格的要求與監督。他認為,IT或資安委外廠商必須和企業一起成長,對資安有共識,才能共同面對複雜的資安威脅,進而找出因應之道。